ubuntu 22.04

| $ sudo dmesg -w [429483.403850] usb 1-3.4-port1: disabled by hub (EMI?), re-enabling... [429483.404173] usb 1-3.4.1: USB disconnect, device number 44 [429483.404685] cp210x ttyUSB0: cp210x converter now disconnected from ttyUSB0 [429483.404757] cp210x 1-3.4.1:1.0: device disconnected [429483.578220] usb 1-3.4.1: new full-speed USB device number 46 using xhci_hcd [429483.656629] usb 1-3.4.1: New USB device found, idVendor=10c4, idProduct=ea60, bcdDevice= 1.00 [429483.656648] usb 1-3.4.1: New USB device strings: Mfr=1, Product=2, SerialNumber=3 [429483.656656] usb 1-3.4.1: Product: CP2102 USB to UART Bridge Controller [429483.656661] usb 1-3.4.1: Manufacturer: Silicon Labs [429483.656666] usb 1-3.4.1: SerialNumber: 0001 [429483.663687] cp210x 1-3.4.1:1.0: cp210x converter detected [429483.666965] usb 1-3.4.1: cp210x converter now attached to ttyUSB0 [429719.385503] usb 1-1: new high-speed USB device number 47 using xhci_hcd [429719.513887] usb 1-1: New USB device found, idVendor=04b4, idProduct=6572, bcdDevice=32.99 [429719.513893] usb 1-1: New USB device strings: Mfr=0, Product=1, SerialNumber=0 [429719.513895] usb 1-1: Product: USB2.0 Hub [429719.515462] hub 1-1:1.0: USB hub found [429719.515772] hub 1-1:1.0: 4 ports detected [429719.792609] usb 1-1.4: new low-speed USB device number 48 using xhci_hcd [429719.877250] usb 1-1.4: No LPM exit latency info found, disabling LPM. [429719.898099] usb 1-1.4: New USB device found, idVendor=1f29, idProduct=0000, bcdDevice= 0.00 [429719.898119] usb 1-1.4: New USB device strings: Mfr=1, Product=2, SerialNumber=3 [429719.898126] usb 1-1.4: Product: USB Type-C Digital AV Adapter [429719.898131] usb 1-1.4: Manufacturer: Analogix [429719.898136] usb 1-1.4: SerialNumber: 201501ANX001 [429720.376725] usb 1-1.1: new full-speed USB device number 49 using xhci_hcd [429720.456839] usb 1-1.1: New USB device found, idVendor=2d40, idProduct=0012, bcdDevice= 1.10 [429720.456859] usb 1-1.1: New USB device strings: Mfr=1, Product=2, SerialNumber=3 [429720.456867] usb 1-1.1: Product: Pico REAL Plus [429720.456873] usb 1-1.1: Manufacturer: Pico Technology Co.Ltd. [429720.456878] usb 1-1.1: SerialNumber: A3770 [429720.469148] hid-generic 0003:2D40:0012.0008: hiddev1,hidraw7: USB HID v1.11 Device [Pico Technology Co.Ltd. Pico REAL Plus] on usb-0000:00:14.0-1.1/input0 [429720.472384] input: Pico Technology Co.Ltd. Pico REAL Plus as /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0009/input/input27 [429720.473108] hid-multitouch 0003:2D40:0012.0009: input,hiddev2,hidraw8: USB HID v1.11 Mouse [Pico Technology Co.Ltd. Pico REAL Plus] on usb-0000:00:14.0-1.1/input1 [429722.681526] usb 1-1.3: new full-speed USB device number 50 using xhci_hcd [429722.770007] usb 1-1.3: New USB device found, idVendor=0d8c, idProduct=0022, bcdDevice= 1.06 [429722.770034] usb 1-1.3: New USB device strings: Mfr=1, Product=2, SerialNumber=0 [429722.770046] usb 1-1.3: Product: USB Advanced Audio Device [429722.770055] usb 1-1.3: Manufacturer: C-Media Electronics Inc. [429722.806106] input: C-Media Electronics Inc. USB Advanced Audio Device as /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.000A/input/input28 [429722.806321] cm6533_jd 0003:0D8C:0022.000A: input,hiddev3,hidraw9: USB HID v1.11 Device [C-Media Electronics Inc. USB Advanced Audio Device] on usb-0000:00:14.0-1.3/input2 [429722.850036] usbcore: registered new interface driver snd-usb-audio |

| $ lsusb -t -v /: Bus 01.Port 1: Dev 1, Class=root_hub, Driver=xhci_hcd/12p, 480M ID 1d6b:0002 Linux Foundation 2.0 root hub |__ Port 1: Dev 47, If 0, Class=Hub, Driver=hub/4p, 480M ID 04b4:6572 Cypress Semiconductor Corp. Unprogrammed CY7C65642 hub |__ Port 3: Dev 50, If 1, Class=Audio, Driver=snd-usb-audio, 12M ID 0d8c:0022 C-Media Electronics, Inc. |__ Port 3: Dev 50, If 2, Class=Human Interface Device, Driver=usbhid, 12M ID 0d8c:0022 C-Media Electronics, Inc. |__ Port 3: Dev 50, If 0, Class=Audio, Driver=snd-usb-audio, 12M ID 0d8c:0022 C-Media Electronics, Inc. |__ Port 1: Dev 49, If 0, Class=Human Interface Device, Driver=usbhid, 12M ID 2d40:0012 |__ Port 1: Dev 49, If 1, Class=Human Interface Device, Driver=usbhid, 12M ID 2d40:0012 |__ Port 4: Dev 48, If 0, Class=, Driver=, 1.5M ID 1f29:0000 |

얘는 이렇게 돌려야 하네

+

장치는 /sys/class/drm/card1-DP-1 으로 연결된것 같고

| $ udevadm monitor KERNEL[86775.653367] change /devices/platform/USBC000:00/typec/port0 (typec) KERNEL[86775.653406] add /devices/platform/USBC000:00/typec/port0/port0-partner (typec) KERNEL[86775.653422] change /devices/platform/USBC000:00/typec/port0 (typec) KERNEL[86775.653458] change /devices/platform/USBC000:00/power_supply/ucsi-source-psy-USBC000:001 (power_supply) UDEV [86775.655223] change /devices/platform/USBC000:00/typec/port0 (typec) UDEV [86775.655799] change /devices/platform/USBC000:00/power_supply/ucsi-source-psy-USBC000:001 (power_supply) UDEV [86775.656388] add /devices/platform/USBC000:00/typec/port0/port0-partner (typec) UDEV [86775.657088] change /devices/platform/USBC000:00/typec/port0 (typec) KERNEL[86775.917329] change /devices/pci0000:00/0000:00:02.0/drm/card1 (drm) UDEV [86775.934553] change /devices/pci0000:00/0000:00:02.0/drm/card1 (drm) KERNEL[86776.078811] add /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) KERNEL[86776.080126] change /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) KERNEL[86776.080259] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1:1.0 (usb) KERNEL[86776.083727] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1:1.0 (usb) KERNEL[86776.083776] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) UDEV [86776.089202] add /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) UDEV [86776.095977] change /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) UDEV [86776.101407] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1:1.0 (usb) UDEV [86776.107090] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1:1.0 (usb) UDEV [86776.112352] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1 (usb) KERNEL[86776.481217] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4 (usb) KERNEL[86776.488080] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4/1-1.4:1.0 (usb) KERNEL[86776.488249] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4 (usb) UDEV [86776.510201] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4 (usb) UDEV [86776.530765] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4/1-1.4:1.0 (usb) UDEV [86776.547559] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.4 (usb) KERNEL[86777.112843] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1 (usb) KERNEL[86777.122202] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0 (usb) KERNEL[86777.123824] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012 (hid) KERNEL[86777.124607] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/usbmisc/hiddev1 (usbmisc) KERNEL[86777.124787] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012/hidraw/hidraw8 (hidraw) KERNEL[86777.124982] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012 (hid) KERNEL[86777.125127] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0 (usb) KERNEL[86777.125348] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1 (usb) KERNEL[86777.127242] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013 (hid) KERNEL[86777.128421] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44 (input) KERNEL[86777.128557] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44/mouse7 (input) KERNEL[86777.128716] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44/event24 (input) KERNEL[86777.128923] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/usbmisc/hiddev2 (usbmisc) KERNEL[86777.129082] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/hidraw/hidraw9 (hidraw) KERNEL[86777.129201] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013 (hid) KERNEL[86777.129314] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1 (usb) KERNEL[86777.129441] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1 (usb) UDEV [86777.140516] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1 (usb) UDEV [86777.146266] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1 (usb) UDEV [86777.146331] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0 (usb) UDEV [86777.148839] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012 (hid) UDEV [86777.149435] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013 (hid) UDEV [86777.151715] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/usbmisc/hiddev1 (usbmisc) UDEV [86777.152543] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44 (input) UDEV [86777.153251] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/usbmisc/hiddev2 (usbmisc) UDEV [86777.154119] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012/hidraw/hidraw8 (hidraw) UDEV [86777.155696] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0/0003:2D40:0012.0012 (hid) UDEV [86777.155852] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/hidraw/hidraw9 (hidraw) UDEV [86777.156035] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44/mouse7 (input) UDEV [86777.160756] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.0 (usb) UDEV [86777.350387] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013/input/input44/event24 (input) UDEV [86777.351709] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1/0003:2D40:0012.0013 (hid) UDEV [86777.356634] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1/1-1.1:1.1 (usb) UDEV [86777.363453] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.1 (usb) KERNEL[86779.433596] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3 (usb) KERNEL[86779.437884] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0 (usb) KERNEL[86779.462349] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1 (sound) KERNEL[86779.462531] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1/pcmC1D0p (sound) KERNEL[86779.462582] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1/controlC1 (sound) KERNEL[86779.462687] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0 (usb) KERNEL[86779.462741] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.1 (usb) KERNEL[86779.462800] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.1 (usb) KERNEL[86779.462864] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2 (usb) KERNEL[86779.465208] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014 (hid) KERNEL[86779.465584] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/input/input45 (input) KERNEL[86779.465650] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/input/input45/event25 (input) KERNEL[86779.465768] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/usbmisc/hiddev3 (usbmisc) KERNEL[86779.465874] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/hidraw/hidraw10 (hidraw) KERNEL[86779.465954] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014 (hid) KERNEL[86779.466051] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2 (usb) KERNEL[86779.466149] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3 (usb) UDEV [86779.476418] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3 (usb) UDEV [86779.482487] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.1 (usb) UDEV [86779.482559] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2 (usb) UDEV [86779.482861] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0 (usb) UDEV [86779.485448] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1 (sound) UDEV [86779.485503] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014 (hid) UDEV [86779.489217] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/input/input45 (input) UDEV [86779.489357] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1/pcmC1D0p (sound) UDEV [86779.489398] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/usbmisc/hiddev3 (usbmisc) KERNEL[86779.491068] change /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1 (sound) UDEV [86779.491721] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.1 (usb) UDEV [86779.492132] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/hidraw/hidraw10 (hidraw) UDEV [86779.518813] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1/controlC1 (sound) UDEV [86779.523897] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0 (usb) UDEV [86779.546666] add /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014/input/input45/event25 (input) UDEV [86779.548087] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2/0003:0D8C:0022.0014 (hid) UDEV [86779.553519] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.2 (usb) UDEV [86779.561622] bind /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3 (usb) UDEV [86779.563531] change /devices/pci0000:00/0000:00:14.0/usb1/1-1/1-1.3/1-1.3:1.0/sound/card1 (sound) |

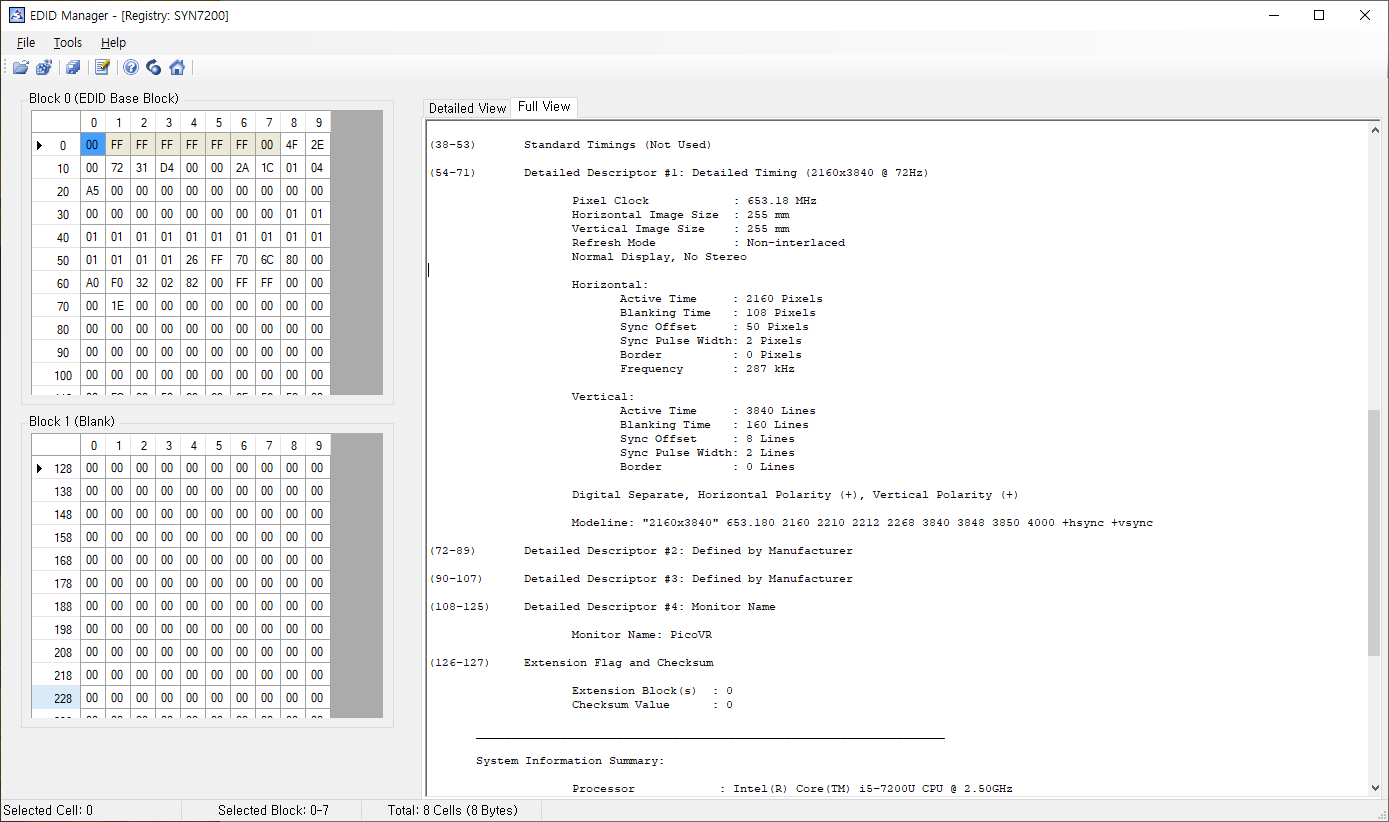

그 안에 EDID 파일에 접근하면 i2c로 바로 받아오는 듯.

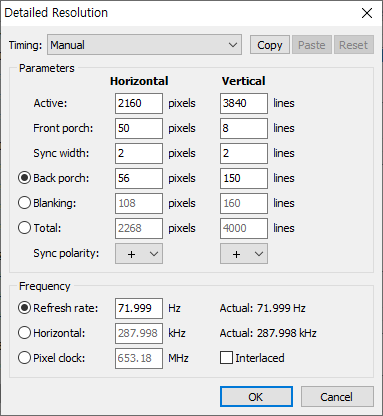

그나저나 4k(세로) 72Hz만 지원하는건가?

| $ for OUT in /sys/class/drm/card*; do echo $OUT; edid-decode $OUT/edid; echo "================="; done /sys/class/drm/card1 /sys/class/drm/card1/edid: No such file or directory ================= /sys/class/drm/card1-DP-1 edid-decode (hex): 00 ff ff ff ff ff ff 00 4f 2e 00 72 31 d4 00 00 2a 1c 01 04 a5 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 01 01 01 01 01 01 01 01 01 01 01 01 01 01 01 01 26 ff 70 6c 80 00 a0 f0 32 02 82 00 ff ff 00 00 00 1e 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 fc 00 50 69 63 6f 56 52 00 00 00 00 00 00 00 00 00 ---------------- Block 0, Base EDID: EDID Structure Version & Revision: 1.4 Vendor & Product Identification: Manufacturer: SYN Model: 29184 Serial Number: 54321 Made in: week 42 of 2018 Basic Display Parameters & Features: Digital display Bits per primary color channel: 8 DisplayPort interface Image size is variable Gamma: 1.00 Supported color formats: RGB 4:4:4 First detailed timing does not include the native pixel format and preferred refresh rate Color Characteristics: Red : 0.0000, 0.0000 Green: 0.0000, 0.0000 Blue : 0.0000, 0.0000 White: 0.0000, 0.0000 Established Timings I & II: none Standard Timings: none Detailed Timing Descriptors: DTD 1: 2160x3840 72.000 Hz 9:16 287.998 kHz 653.180 MHz (255 mm x 255 mm) Hfront 50 Hsync 2 Hback 56 Hpol P Vfront 8 Vsync 2 Vback 150 Vpol P Empty Descriptor Empty Descriptor Display Product Name: 'PicoVR' Checksum: 0x00 ================= |

'하드웨어 > VR' 카테고리의 다른 글

| pico real plus on windows (0) | 2026.02.08 |

|---|---|

| pico real plus 윈도우에 연결하기 (0) | 2024.07.31 |

| 5.5inch IPS 4k LCD (0) | 2024.07.29 |

| pico real plus for U+ 구매 (0) | 2024.07.28 |

| Gear VR 리눅스 접속 (0) | 2022.11.07 |